KLASS

Moderator | Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору

- Как видно из описания темы, речь пойдёт о настройке брандмауэра Windows для предотвращения несанкционированных соединений, в том числе телеметрии, вся "борьба" с которой сводится к отключению/перенастройке почти всех правил Microsoft.

Сначала возвращаем ПРАВИЛА БРАНДМАУЭРА ПО УМОЛЧАНИЮ, если система только что установлена, то можно пропустить.

- Выбираем Пуск => Средства администрирования => Брандмауэр Windows в режиме повышенной безопасности.

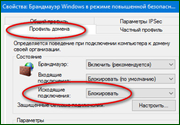

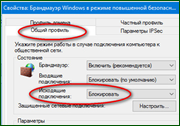

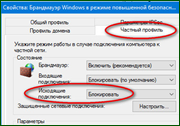

ПКМ на "Брандмауэр Windows в режиме повышенной безопасности (Локальный компьютер)" => Свойства => Блокируем исходящие подключения:

Отключаем или удаляем все входящие правила M$, кроме Основы сетей - протокол DHCP (вх. трафик DHCP)

Отключаем или удаляем все исходящие правила M$, кроме Основы сетей - протокол DHCP (DHCP - исходящий трафик)

и Основы сетей - DNS (UDP - исходящий трафик).

НЕ ОБЯЗАТЕЛЬНО (на слив телеметрии не влияет, сначала осознайте, для чего вам это нужно):

Оставив правило DNS, помним и не забываем, что некоторые программы могут воспользоваться им для своих нужд.

Если таки решили это правило отключить и осознали, зачем вам это надо, обязательно отключите службу DNS-клиент.

Всё, Интернета нет, как и нет любых других соединений (кроме DHCP и DNS), включая телеметрию. Чтобы убедиться в этом, используйте Wireshark.

После такой настройки обновления автоматически устанавливаться не будут. Для систем ниже Windows 10 сначала обновите систему, а потом настраивайте правила брандмауэра. Последующие обновления устанавливайте ручками.

Актуальный список обновлений для Windows 10 см. здесь, рекомендации по обновлению Windows 7 SP1 см. здесь.

История кумулятивных обновлений для разных версий Windows 10 доступна здесь.

- Осталось "научить" брандмауэр Windows выпускать и впускать только то, что мы разрешили. Иначе говоря, будем создавать "белый" список приложений.

Так как у каждого свои приложения и задачи, предлагаю здесь в теме обсудить правила, которые необходимы для комфортной работы пользователя.

- Для того чтобы быстро разобраться, какой программе что нужно открыть в брандмауэре, можно использовать приложение Process Hacker.

Сборка Process Hacker x86 x64 от Victor_VG или ее русский вариант от KLASS для Windows 10.

Вопросы по работе Process Hacker (изучите там шапку).

Открываем Process Hacker от имени администратора (по ПКМ), вкладка "Firewall" и запускаем приложение, которому необходим выход в Интернет. Здесь (красные строки, т.е. заблокированные соединения) мы сразу видим, к каким портам, удалённым адресам и по какому протоколу обращается запущенное приложение. Исходя из этих данных, можно гибко настроить правило для любого приложения.

Для Windows 7 можно воспользоваться набором NetworkTrafficView_russian.

Также, в любой системе, для отслеживания можно использовать Process Monitor от Марка Руссиновича (в той же теме все вопросы по настройке программы).

- Как добавлять или изменять правила, используя командную строку (команда netsh).

- Контекстное меню в проводнике для файлов .EXE, с помощью которого можно добавлять правила в брандмауэр (Shift+ПКМ).

- Не лишним будет добавить в свои правила полное отключение Интернета или вообще отключать сетевые интерфейсы так или так.

- Импортируйте свои правила при каждом входе в систему через Планировщик, так как правила от M$ могут быть восстановлены при очередном обновлении.

- Чтобы передать команду добавления правила брандмауэра другому пользователю, можно использовать PowerShell (начиная с Windows 8.1)

- Также, для удобства создания правил, есть другой инструмент Windows Firewall Control.

Это надстройка, которая работает в области уведомлений на панели задач и позволяет пользователю легко управлять родным брандмауэром Windоws, без необходимости переходить в определённые окна настроек брандмауэра.

- Включить аудит Платформы фильтрации IP-пакетов

- Администрирование брандмауэра в режиме повышенной безопасности с помощью PowerShell или Netsh

- Проверка брандмауэра на наличие уязвимостей

- Как запретить или разрешить изменять правила брандмауэра. Утилита SubInACL от Microsoft. Нюансы: 1, 2. На сегодня утилита не поддерживается и была убрана с сайта разработчика.

Ищите в других местах:

subinacl.exe

Size: 290 304 Bytes

CRC32: 90B58A75

MD5: 53cdbb093b0aee9fd6cf1cbd25a95077

SHA1: 3b90ecc7b40c9c74fd645e9e24ab1d6d8aee6c2d

SHA256: 01a2e49f9eed2367545966a0dc0f1d466ff32bd0f2844864ce356b518c49085c

SHA512: 7335474d6a4b131576f62726c14148acf666e9a2ce54128b23fe04e78d366aa5bdf428fe68f28a42c2b08598d46cada447a4e67d530529b3e10f4282513a425f

- Ещё раз про "секретные, неотключаемые разрешающие правила" RestrictedServices

- Смежные темы:

Настройка персональных файерволов (firewall rules)

Бесконтрольность Windows 10

Быстрая настройка Windows

- Шапку и около-темные вопросы обсуждаем здесь

|

Всего записей: 11113 | Зарегистр. 12-10-2001 | Отправлено: 20:59 05-03-2017 | Исправлено: WildGoblin, 13:05 15-06-2022 |

|